مقدمه

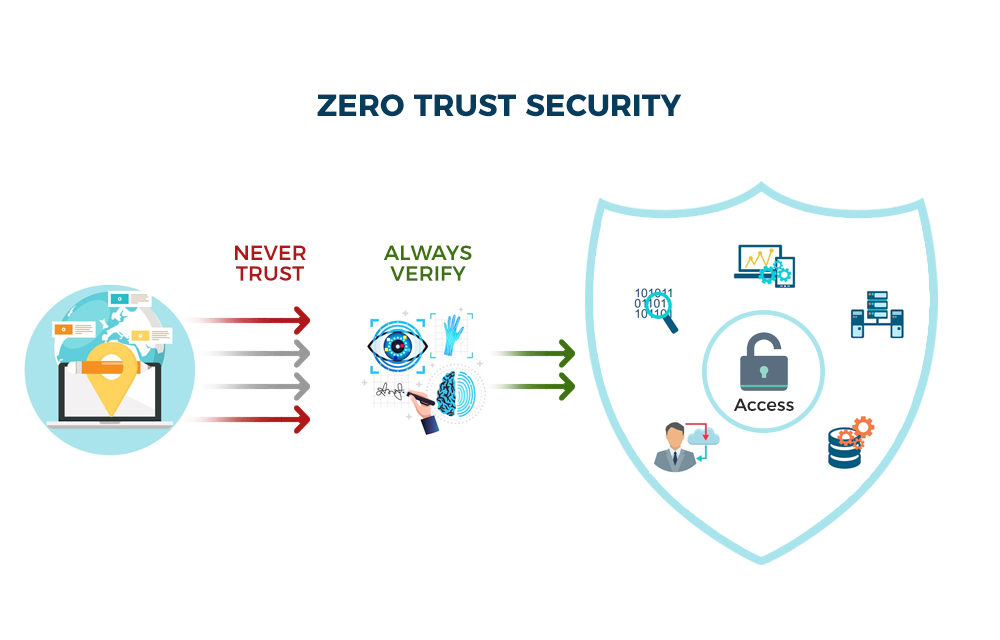

امنیت شبکههای سازمانی در دنیای امروز دیگر نمیتواند بر پایه اعتماد پیشفرض عمل کند. Zero Trust Architecture (ZTA) یا معماری اعتماد صفر، یکی از مهمترین رویکردهای امنیتی است که سازمانها برای مقابله با تهدیدات سایبری پیچیده و حملات داخلی و خارجی به کار میگیرند. این مدل بهجای اعتماد پیشفرض به کاربران یا دستگاهها، اصل «هرگز اعتماد نکن، همیشه بررسی کن» را اجرا میکند.

در این مقاله، بهصورت تخصصی و گامبهگام معماری ZTA را بررسی میکنیم؛ از مفاهیم اصلی و اصول طراحی گرفته تا مزایا، چالشها، اجزای کلیدی و نحوه پیادهسازی آن در سازمانها.

Zero Trust Architecture (ZTA) چیست؟

معماری Zero Trust یک مدل امنیتی است که به هیچ کاربر، دستگاه یا سرویس، چه داخل و چه خارج از شبکه سازمان، بهصورت پیشفرض اعتماد نمیکند. دسترسی تنها زمانی داده میشود که اعتبارسنجی کامل صورت گرفته باشد و حداقل سطح دسترسی مورد نیاز اعمال شود.

این رویکرد برخلاف مدل سنتی «امنیت پیرامونی» (Perimeter Security) عمل میکند؛ در معماری سنتی، ورود به شبکه معادل اعتماد کامل بود، اما ZTA تمام تعاملات را مداوم ارزیابی و کنترل میکند.

اصول کلیدیZTA

معماری ZTA بر اساس چند اصل بنیادین طراحی میشود:

عدم اعتماد پیشفرض: هیچ کاربر یا دستگاهی بهصورت پیشفرض قابل اعتماد نیست.

تأیید مستمر (Continuous Verification): هر درخواست دسترسی باید با احراز هویت و اعتبارسنجی دوباره بررسی شود.

اصل کمترین سطح دسترسی (Least Privilege Access): کاربران فقط به منابعی دسترسی دارند که برای انجام وظایفشان ضروری است.

تقسیمبندی شبکه (Microsegmentation): شبکه به بخشهای کوچکتر تقسیم میشود تا مهاجم در صورت نفوذ نتواند آزادانه حرکت کند.

نظارت و ثبت کامل فعالیتها: تمام فعالیتها لاگگیری و تحلیل میشوند تا تهدیدات بهسرعت شناسایی شوند.

اجزای کلیدی Zero Trust Architecture

برای پیادهسازی ZTA، سازمانها به مجموعهای از فناوریها و سازوکارهای امنیتی نیاز دارند:

Identity and Access Management (IAM): مدیریت هویتها و کنترل دقیق سطح دسترسی.

Multi-Factor Authentication (MFA): استفاده از احراز هویت چندمرحلهای برای تقویت امنیت.

Encryption Everywhere: رمزگذاری دادهها در حالت استراحت و انتقال.

Endpoint Security: پایش و حفاظت از دستگاههای کاربر نهایی.

Microsegmentation: تقسیمبندی شبکه برای محدود کردن دسترسیهای غیرمجاز.

Security Information and Event Management (SIEM): جمعآوری و تحلیل لاگها برای شناسایی تهدیدات.

Behavioral Analytics: تحلیل رفتار کاربران برای شناسایی فعالیتهای مشکوک.

مزایای پیادهسازی ZTA

اجرای معماری ZTA مزایای گستردهای برای سازمانها به همراه دارد:

کاهش چشمگیر ریسک حملات داخلی و نفوذ مهاجمان.

محدود کردن دامنه حرکتی مهاجم در شبکه از طریق Microsegmentation.

افزایش سطح کنترل و نظارت امنیتی بر منابع سازمان.

انطباق بهتر با استانداردها و مقررات امنیتی مانند GDPR و HIPAA.

افزایش انعطافپذیری امنیتی برای سازمانهایی با نیروی کار دورکار و مبتنی بر فضای ابری.

چالشهای پیادهسازی ZTA

با وجود مزایا، پیادهسازی ZTA بدون چالش نیست:

پیچیدگی زیرساختی: مهاجرت از معماری سنتی به ZTA نیازمند تغییرات گسترده است.

هزینههای بالا: ابزارهای امنیتی، نیروی متخصص و نگهداری، هزینهبر هستند.

نیاز به تغییر فرهنگ سازمانی: کاربران باید پذیرای احراز هویت مداوم باشند.

یکپارچهسازی با سیستمهای قدیمی: بعضی سیستمهای Legacy بهسختی با ZTA سازگار میشوند.

گامهای پیادهسازی Zero Trust Architecture

برای اجرای موفق ZTA، سازمانها باید مراحل زیر را طی کنند:

شناسایی منابع حساس: دادهها، اپلیکیشنها و سیستمهای حیاتی را مشخص کنید.

مدیریت هویتها و دستگاهها: اطمینان حاصل کنید که هر کاربر و دستگاه بهدرستی ثبت و اعتبارسنجی شده باشد.

اجرای اصل کمترین سطح دسترسی: سیاستهای دسترسی مبتنی بر نقش (RBAC) یا ویژگی (ABAC) را پیادهسازی کنید.

استفاده از MFA و رمزگذاری: امنیت ورود و انتقال دادهها را تقویت کنید.

پیادهسازی Microsegmentation: بخشهای مختلف شبکه را ایزوله کنید.

پایش و مانیتورینگ مستمر: از SIEM و تحلیل رفتار برای شناسایی تهدیدات استفاده کنید.

بهبود مستمر: معماری ZTA باید پویا و متناسب با تغییر تهدیدات بهروزرسانی شود.

نقش ZTA در امنیت ابری

با گسترش استفاده از ابرهای عمومی، خصوصی و هیبریدی، معماری ZTA بیش از پیش اهمیت پیدا کرده است. در فضای ابری، مرزهای شبکه سنتی عملاً وجود ندارند. بنابراین:

دسترسی به منابع ابری باید همیشه تأیید شود.

سیاستهای امنیتی باید در تمام نقاط توزیعشده اعمال شوند.

ترکیب ZTA با SASE (Secure Access Service Edge) میتواند امنیت ابری را به سطح بالاتری برساند.

نتیجهگیری

Zero Trust Architecture (ZTA) یک تحول بنیادین در امنیت سایبری است. این معماری با حذف اعتماد پیشفرض، کنترل دسترسی مداوم، اصل کمترین سطح دسترسی و مانیتورینگ دقیق، به سازمانها کمک میکند تا در برابر تهدیدات پیچیده امروزی مقاومتر شوند.

با وجود چالشهای پیادهسازی، سازمانهایی که ZTA را بهصورت مرحلهای و استراتژیک اجرا میکنند، سطح امنیت خود را بهطور چشمگیری ارتقا میدهند و برای آیندهای دیجیتال و ابری آماده میشوند.