ZTNA چیست؟

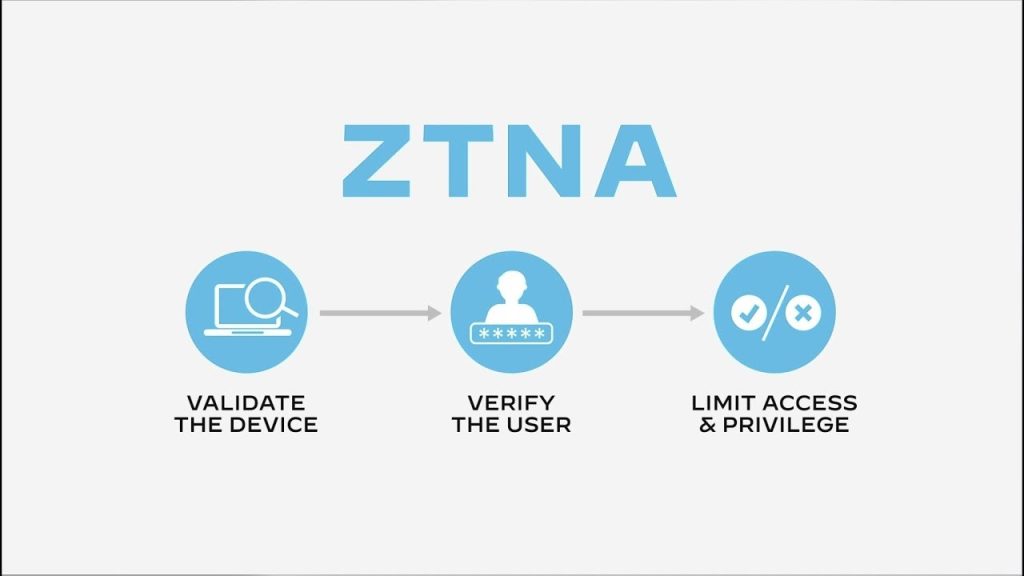

ZTNA مخفف Zero Trust Network Access به معنای دسترسی شبکه مبتنی بر عدم اعتماد پیشفرض است. این مدل بر پایه اصل «هیچ کاربری نباید به هیچ منبعی اعتماد پیشفرض داشته باشد» بنا شده است.

در این مدل، کاربران فقط در صورت احراز هویت و داشتن مجوز مناسب به منابع خاصی از شبکه دسترسی پیدا میکنند. این دسترسیها بهصورت دقیق و مبتنی بر سیاستهای امنیتی سازمان کنترل میشوند.

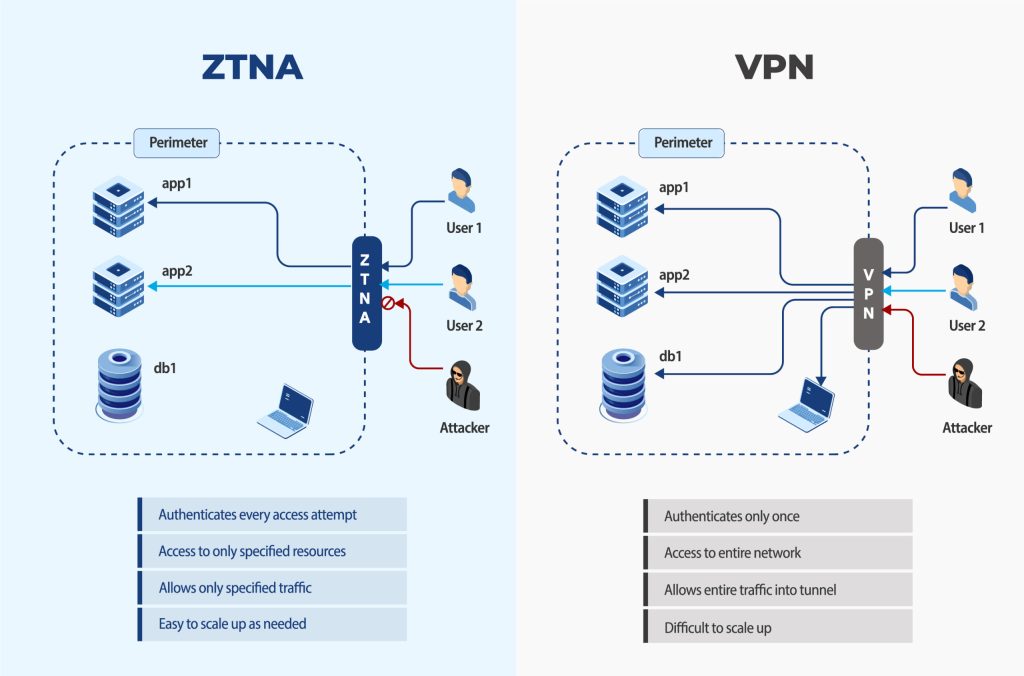

تفاوت ZTNA با VPN در چیست؟

| ویژگی | ZTNA | VPN |

|---|---|---|

| مدل امنیتی | Zero Trust (عدم اعتماد پیشفرض) | Trust-Based (اعتماد به کاربران داخلی) |

| دسترسی به منابع | فقط به منابع مورد نیاز | دسترسی به کل شبکه |

| مقیاسپذیری | بالا و مناسب برای محیطهای ابری | محدود و نیاز به نصب کلاینت |

| احراز هویت | چندمرحلهای (MFA، نقشمحور، دستگاهمحور) | اغلب تک مرحلهای |

| عملکرد در فضای ابری | بهینه برای Cloud و SaaS | مناسبتر برای شبکههای سنتی داخلی |

| قابلیت نظارت و کنترل | پیشرفته و دقیق (Policy-based) | محدود و کلی |

چرا ZTNA مهم است؟

1. امنیت بیشتر در محیطهای کاری از راه دور

با گسترش دورکاری و کارمندان پراکنده، مدلهای سنتی امنیت مثل VPN ناکارآمد شدهاند. ZTNA با کنترل سطح دسترسی، از نفوذ احتمالی جلوگیری میکند.

2. سازگاری با زیرساختهای ابری

ZTNA برای محیطهای Cloud-native طراحی شده و میتواند به سادگی در کنار سرویسهایی مانند AWS، Azure، Google Workspace و Salesforce قرار گیرد.

3. کاهش سطح حمله

ZTNA از ایجاد یک تونل کلی به شبکه جلوگیری کرده و فقط به منابع خاص دسترسی میدهد. در نتیجه سطح حمله بهشدت کاهش مییابد.

4. قابلیت مانیتورینگ دقیق

ZTNA این امکان را میدهد که فعالیت کاربران بهصورت لحظهای مانیتور شده و در صورت نیاز دسترسیها بهسرعت محدود یا قطع شوند.

ZTNA چه مزایایی نسبت به VPN دارد؟

حذف اعتماد پیشفرض

عدم نیاز به نصب کلاینت روی تمام دستگاهها

مقیاسپذیری بالا برای سازمانهای در حال رشد

گزارشگیری و تحلیل دقیق دسترسیها

کاهش احتمال حملات داخلی و تهدیدات ناشناس

چه زمانی باید از ZTNA استفاده کنیم؟

زمانی که سازمان دارای نیروی کار دورکار یا بینالمللی است

وقتی برنامهها در سرویسهای ابری (Cloud) میزبانی میشوند

برای مدیریت دسترسی امن به اپلیکیشنهای SaaS و داخلی

هنگام اجرای مدل امنیتی Zero Trust در سطح سازمان

ZTNA چگونه پیادهسازی میشود؟

برای پیادهسازی موفق ZTNA باید مراحل زیر را طی کنید:

احراز هویت چندمرحلهای (MFA) برای تمام کاربران فعال شود.

پالیسیهای دسترسی برای منابع خاص تعریف گردد.

نقش کاربر، دستگاه و مکان جغرافیایی در صدور مجوز در نظر گرفته شود.

از راهکارهایی مثل Cisco Duo، Zscaler ZPA، Cloudflare Zero Trust و یا Google BeyondCorp استفاده شود.

معماری و مکانیزم عملکرد ZTNA

ZTNA در معماری خود از سه مولفهی کلیدی بهره میبرد:

Policy Enforcement Point (PEP): نقطهای در شبکه که ترافیک را قبل از دسترسی بررسی و کنترل میکند. این معمولاً یک پروکسی یا گیتوی امنیتی است.

Policy Decision Point (PDP): هستهی تحلیل و تصمیمگیری مبتنی بر پالیسی که بر اساس دادههای ورودی تصمیم میگیرد کاربر مجاز است یا نه.

Trust Broker / Controller: عاملی که میان کاربر و سرویس نقش واسطه را ایفا کرده و درخواست را با مکانیزمهای مختلف احراز هویت، تأیید و مسیریابی میکند.

نقش Software Defined Perimeter (SDP) در ZTNA

ZTNA اغلب با مدل SDP پیادهسازی میشود. در SDP:

هیچ سرویس یا پورت باز به صورت عمومی در دسترس نیست (مفهوم Black Cloud).

اتصال فقط در صورت احراز هویت موفق و انطباق با سیاستهای امنیتی انجام میشود.

این مدل باعث کاهش سطح حمله (Attack Surface Reduction) و مخفیسازی ساختار شبکه میشود.

احراز هویت چندلایه

ZTNA از احراز هویت سنتی فراتر میرود و معیارهای زیر را در تصمیمگیری دخیل میکند:

| معیار امنیتی | توضیح |

|---|---|

| وضعیت دستگاه (Device Posture) | بررسی آنتیویروس، فایروال، رمزگذاری، بهروزرسانی سیستمعامل |

| موقعیت جغرافیایی (Geo-Location) | بررسی کشور یا منطقه اتصال کاربر |

| شبکه مورد استفاده (Network Context) | شبکه عمومی، خانگی یا شرکتی بودن اتصال |

| نقش کاربر (Role-Based Access) | دسترسی براساس نقش سازمانی |

| زمان دسترسی (Time-Based Policy) | محدودسازی بر اساس ساعت یا تاریخ خاص |

تفاوت اصلی با VPN از دید فنی

برخلاف VPN که پس از اتصال، دسترسی وسیع به شبکه ایجاد میکند، در ZTNA موارد زیر رخ میدهد:

جداسازی مسیر کنترل و مسیر دیتا: ترافیک فقط به منابع تعریفشده هدایت میشود.

پنهانسازی منابع (Application Cloaking): منابع غیرمجاز از دید کاربر پنهان باقی میمانند.

ترافیک بهینهتر و توزیعشده: اغلب ZTNA از زیرساختهای Cloud-native برای مدیریت بار و Latency استفاده میکند.

عدم نیاز به اتصال دائمی: برخلاف VPN، ZTNA از اتصال session-based بهره میبرد.

نقاط ضعف VPN که ZTNA برطرف میکند

| مشکل VPN | راهکار ZTNA |

|---|---|

| اتصال کامل به شبکه پس از لاگین | حداقلسازی دسترسی بر اساس پالیسی |

| عدم بررسی وضعیت دستگاه | ارزیابی لحظهای وضعیت امنیتی کلاینت |

| عملکرد ضعیف در محیط ابری | طراحی بهینه برای Cloud و SaaS |

| عدم مقیاسپذیری با تعداد زیاد کلاینت | معماری مبتنی بر پراکسی و Cloud-native |

| دشواری در پیادهسازی سیاستهای دقیق | کنترل سطح بالا با Policy Engine |

نتیجهگیری

ZTNA یک تحول ساختاری در امنیت شبکه است که بر پایه مدل «عدم اعتماد تا اثبات اعتبار» بنا شده و با استفاده از احراز هویت پویا، پالیسیهای سطح بالا و معماری مبتنی بر SDP، دسترسی به منابع را ایزوله و امن میسازد. این مدل، راهکاری بسیار مؤثر برای کاهش سطح حمله، محافظت از منابع ابری، و ایمنسازی کاربران از راه دور به شمار میرود.